Okta で SSO を設定する

必要な権限

-

DoiT コンソールで Users Manager 権限が必要です。

-

Okta 組織で Super Admin または App Admin 権限が必要です。

SAML のセットアップ

ステップ 1:SAML アプリ統合を作成する

Okta Admin Console で SAML アプリ統合を作成するには:

-

管理者ユーザーとして Okta にサインインし、Applications セクションで Applications を選択します。

-

Create App Integration を選択し、Sign-in method として

SAML 2.0を選択します。 -

General Settings でアプリ名を入力し、Next を選択します。

エンドユーザーが Okta アプリカタログ経由で DoiT コンソールにサインインする場合は、Okta Bookmark App integration を使用するため、Do not display application icon to users のチェックボックスを選択することを推奨します。

-

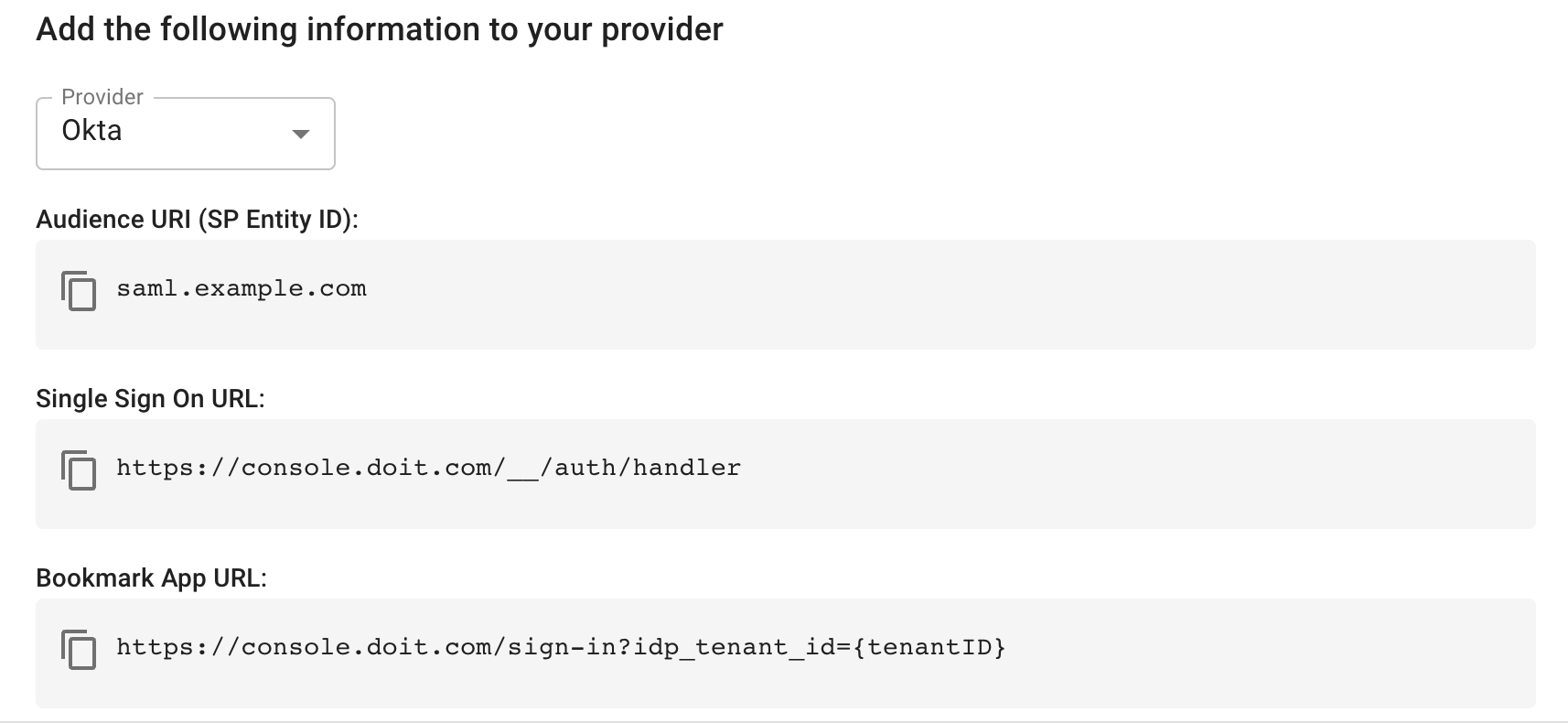

IdP 情報を取得 し、アプリケーションの一般的な SAML settings を設定します。

-

Single sign-on URL:DoiT コンソールで提供される Single Sign On URL。例:

https://console.doit.com/__/auth/handler。 -

Audience URI (SP Entity ID):DoiT コンソールで提供される Audience URI (SP Entity ID)。

-

Name ID format:DoiT コンソールにサインインするユーザーを識別するために送信されるユーザー名の形式を定義します。Name ID format は EmailAddress である必要があります。

-

Application username:DoiT コンソールにサインインするユーザーを識別するために送信されるユーザー属性です。Application username は Email である必要があります。

- Feedback ダイアログで Finish を選択し、アプリケーションを作成します。

-

ステップ 2:アプリケーションをユーザーに割り当てる

個々のユーザーが Okta の My Apps ページでアプリケーションにアクセスできるようにするには:

-

作成したアプリケーションの Assignments タブに移動します。

-

Assign to People を選択し、ユーザーをアプリケーションに割り当てます。

ステップ 3:DoiT コンソールで SAML を設定する

-

Okta Admin Console で、作成したアプリケーションの Sign On タブに移動します。

-

View SAML setup instructions を選択し、DoiT アプリケーションに必要な情報を含むウェブページを開きます。

-

DoiT コンソールにサインインし、上部ナビゲーションバーからギアアイコン()を選択し、Users and access を選択します。

-

左側のメニューで Single sign-on を選択し、SAML の Configure(または Edit configuration)を選択します。

-

(任意)Group ID Mapping で、Okta Admin Console の SAML アプリケーションに関連付けられた一意の識別子を Group ID attribute key に入力し、SSO の Group ID を DoiT コンソール内の特定の DoiT のロールと組織に割り当てます。

-

Group ID に、DoiT のロールと組織にマッピングしたい特定グループの group ID を入力します。

-

DoiT Role で、このグループをマッピングしたい DoiT のロールを選択します。

-

Organization で、このグループをマッピングしたい組織を選択します。

-

+ Add mapping を選択して、別のグループをマッピングします。

-

マッピングしたい各グループについて、これらの手順を繰り返します。

注意ユーザーのグループメンバーシップが複数のグループに一致する場合、リストで最初に表示されるマッピングルールが適用されます。後続のマッピングルールは無視されます。

-

-

DoiT コンソールに必要な情報をコピーします。

-

Entity ID:Okta View SAML setup instructions に記載の Identity Provider Issuer。

-

SSO URL:Okta View SAML setup instructions に記載の Identity Provider Single Sign-On URL。

-

Certificate:Okta View SAML setup instructions に記載の x.509 Certificate。

-

-

設定を保存します。Confirm を押すと SAML が自動的に有効になります。

ステップ 4:Bookmark App 統合を作成する

Okta アプリカタログ経由でユーザーが DoiT コンソールにサインインできるようにするには、エンドユーザーに DoiT アプリケーションを表示するため、Simulate an IdP-initiated flow using the Bookmark App を実施します。

-

管理者ユーザーとして Okta にサインインし、Applications セクションで Applications を選択します。

-

Browse App Catalog を選択します。

-

Bookmark Appを検索し、Bookmark App 統合を選択します。 -

Add Integration を選択して Bookmark App インスタンスを作成します。

-

Bookmark App の General Settings で URL フィールドを見つけ、DoiT コンソールで提供される Bookmark App URL を入力します。例:

https://console.doit.com/sign-in?idp_tenant_id={tenantID}。

-

Done を選択して Bookmark App を作成します。

ステップ 5:SSO 設定を検証する

サービスプロバイダー開始(SP-initiated)SSO フローとアイデンティティプロバイダー開始(IdP-initiate)SSO フローの両方を検証できます。

SP-initiated SSO フローを検証するには:

-

DoiT コンソールのサインイン ページに移動し、Sign in with SSO を選択します。

-

メールアドレスを入力します。Okta のウェブサイトにリダイレクトされます。

-

エンドユーザーとして Okta の SAML アプリに資格情報でサインインします。

-

成功すると、DoiT コンソールの Dashboards ページに遷移します。

IdP-initiate SSO フローを検証するには:

-

エンドユーザーとして Okta にサインインします。

-

My Apps に移動し、Bookmark App を選択します。

-

成功すると、DoiT コンソールの Dashboards ページに遷移します。

OIDC のセットアップ

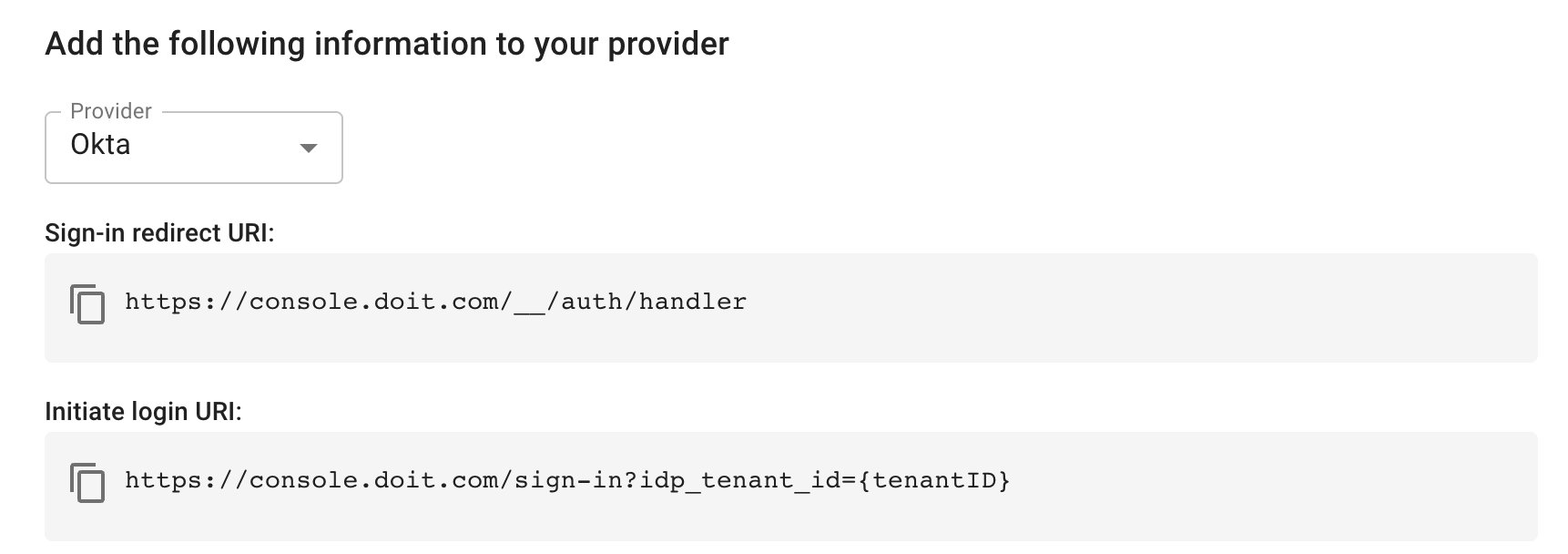

OIDC を使用して Okta と SSO を設定するには:

-

DoiT コンソールで IdP 情報を取得 します。

-

Okta ドキュメントに従って Create an OIDC app integration を実施します。

-

DoiT コンソールで SSO を設定 します。