AWS アカウントをリンク

AWS アカウントをリンクすると、プロ��アクティブなリソースのクォータのモニタリング、PerfectScale for Spot、リアルタイムのアノマリー検出、Cloud Diagrams、Kubernetes Intelligence、および各種のAWS インサイトなどの高度な機能が有効になります。

必要な権限

- Manage Settings

アカウントをリンク

AWS アカウントを DoiT にリンクするには:

-

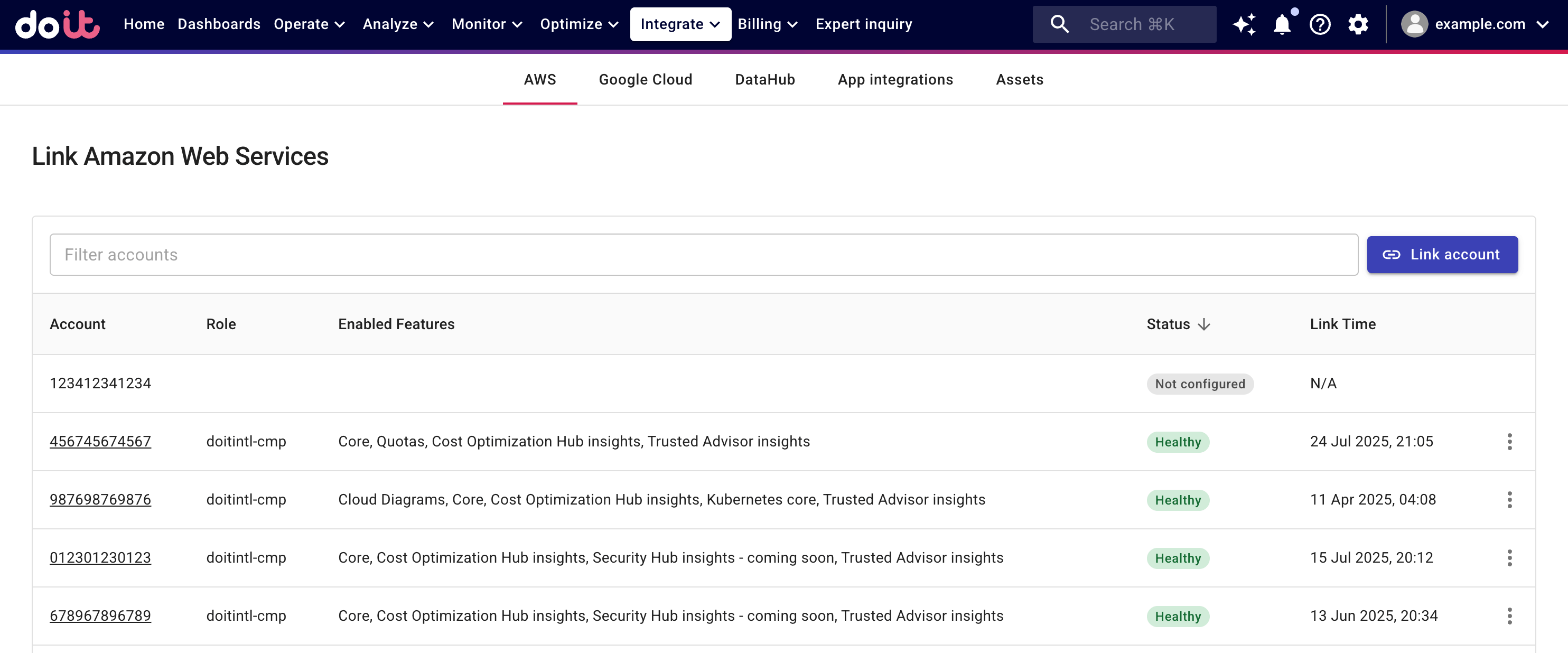

DoiT コンソールにサインインし、上部のナビゲーションバーから「Integrate」を選択し、「Amazon Web Services」を選択します。

-

「Link Amazon Web Services」ページで「Link account」を選択します。

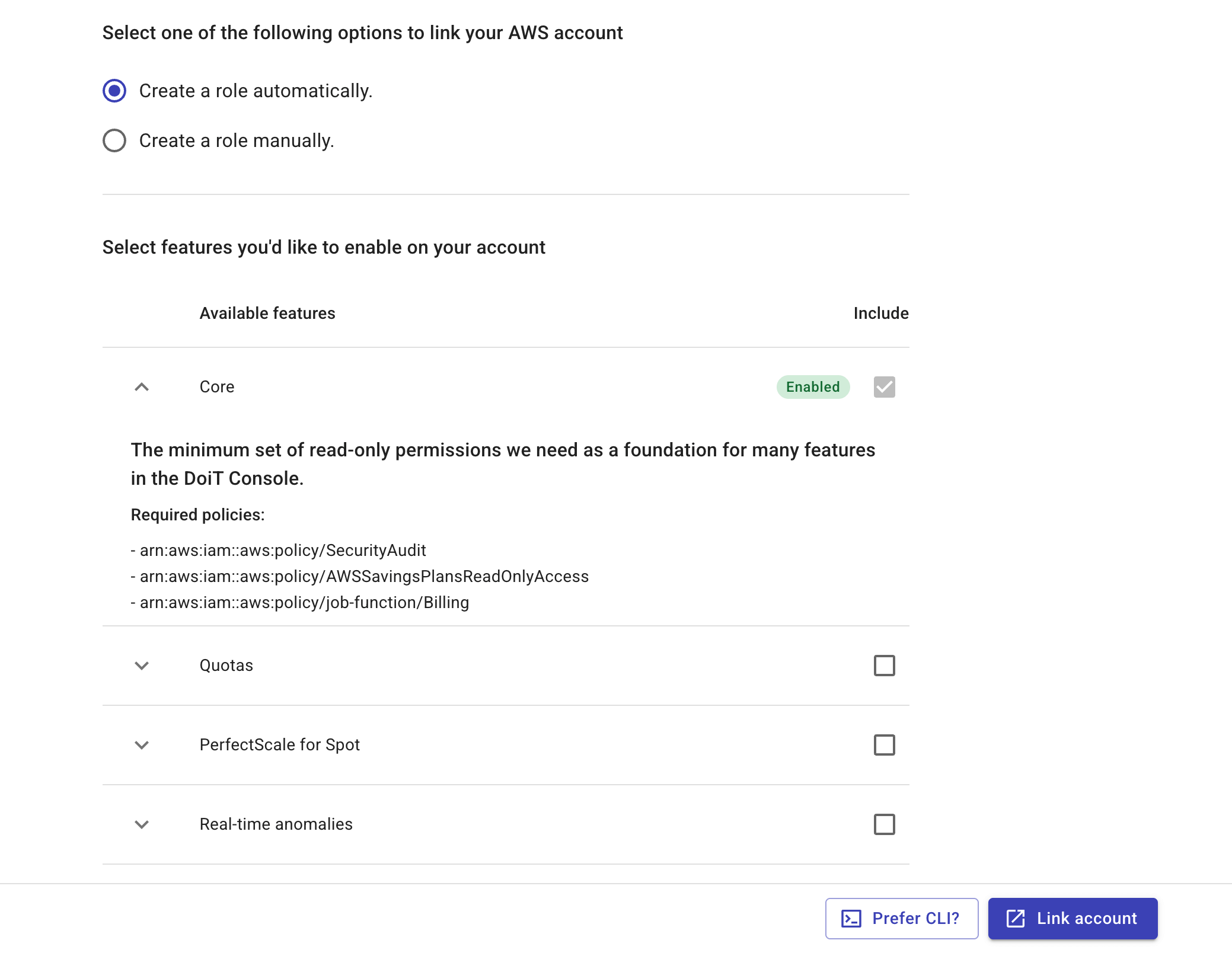

必要なポリシーを含む AWS IAM ロールの作成に進みます。ロールを自動作成するか、ロールを手動作成するかを選択できます。

AWS Identity and Access Management(IAM)では、ロールあたり 10 個のマネージドポリシーというデフォルトのクォータが設定されています。1 つのアカウントで複数の機能を有効にするために上限の引き上げが必要な場合は、AWS にクォータ引き上げ申請を行う必要があります。詳細は、IAM オブジェクトのクォータをご覧ください。

ロールを自動作成

-

「Create a role automatically」を選択します。

-

AWS アカウントで有効にする機能を選択します。各機能を展開すると、必要な AWS ポリシーを確認できます。

注意

注意「Real-time anomalies」機能を選択した場合、CloudTrail のイベントファイルを格納する S3 バケットの指定を求められます。詳細は、Enable real-time anomaly on AWS accountsをご覧ください。

-

AWS CloudFormation コンソールまたは AWS CloudShell を使用して、IAM ロール用の CloudFormation スタックを作成します。

- AWS CloudFormation console

- AWS CloudShell

-

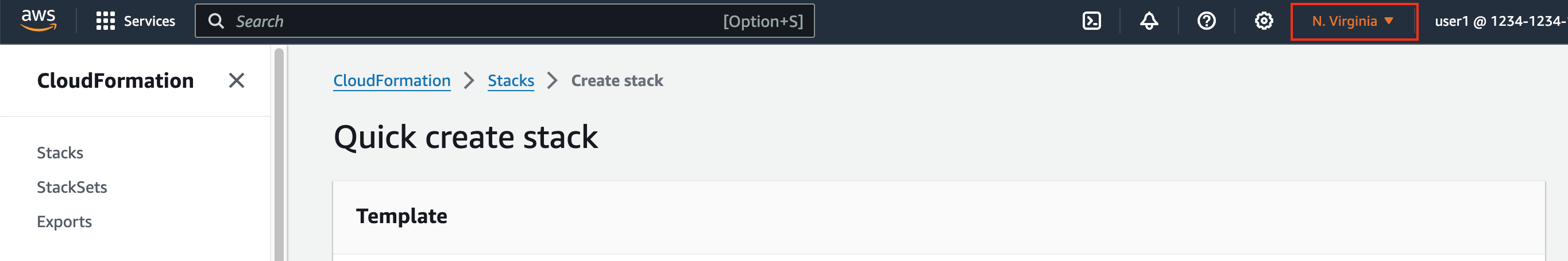

「Link account」を選択して、AWS CloudFormation コンソールで DoiT のスタックテンプレートを起動します。

-

リージョンが

US East (N. Virginia) us-east-1であることを確認します。

-

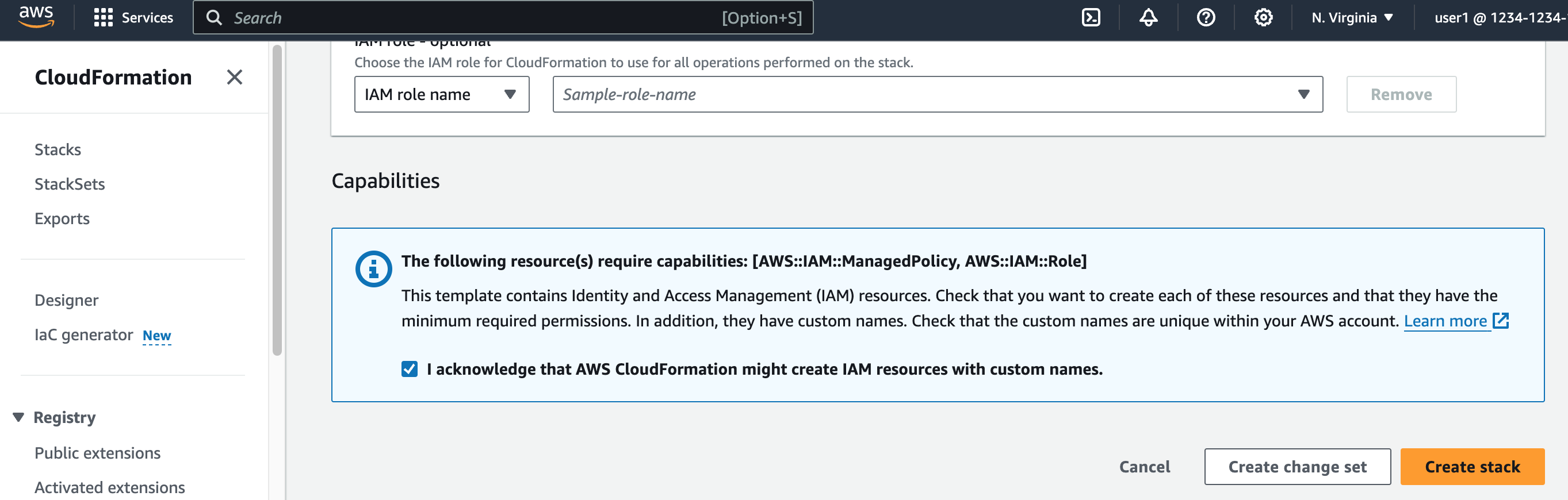

ページ下部のチェックボックスを選択して、AWS CloudFormation がカスタム名の IAM リソースを作成する可能性があることを確認します。

-

スタックを作成します。

-

「Prefer CLI」を選択します。

-

ポップアップウィンドウからコマンドをコピーします。

注意実行前に CLI コマンドを編集する場合は、リージョンを必ず

us-east-1のままにしてください。 -

AWS CloudShell でコマンドを実行して、指定された CloudFormation スタックを作成します。

スタックの作成後、アカウントが DoiT プラットフォームにリンクされるまで最大 30 秒かかる場合があります。成功すると、リンクされた AWS アカウントのステータスは「Healthy」と表示されます。

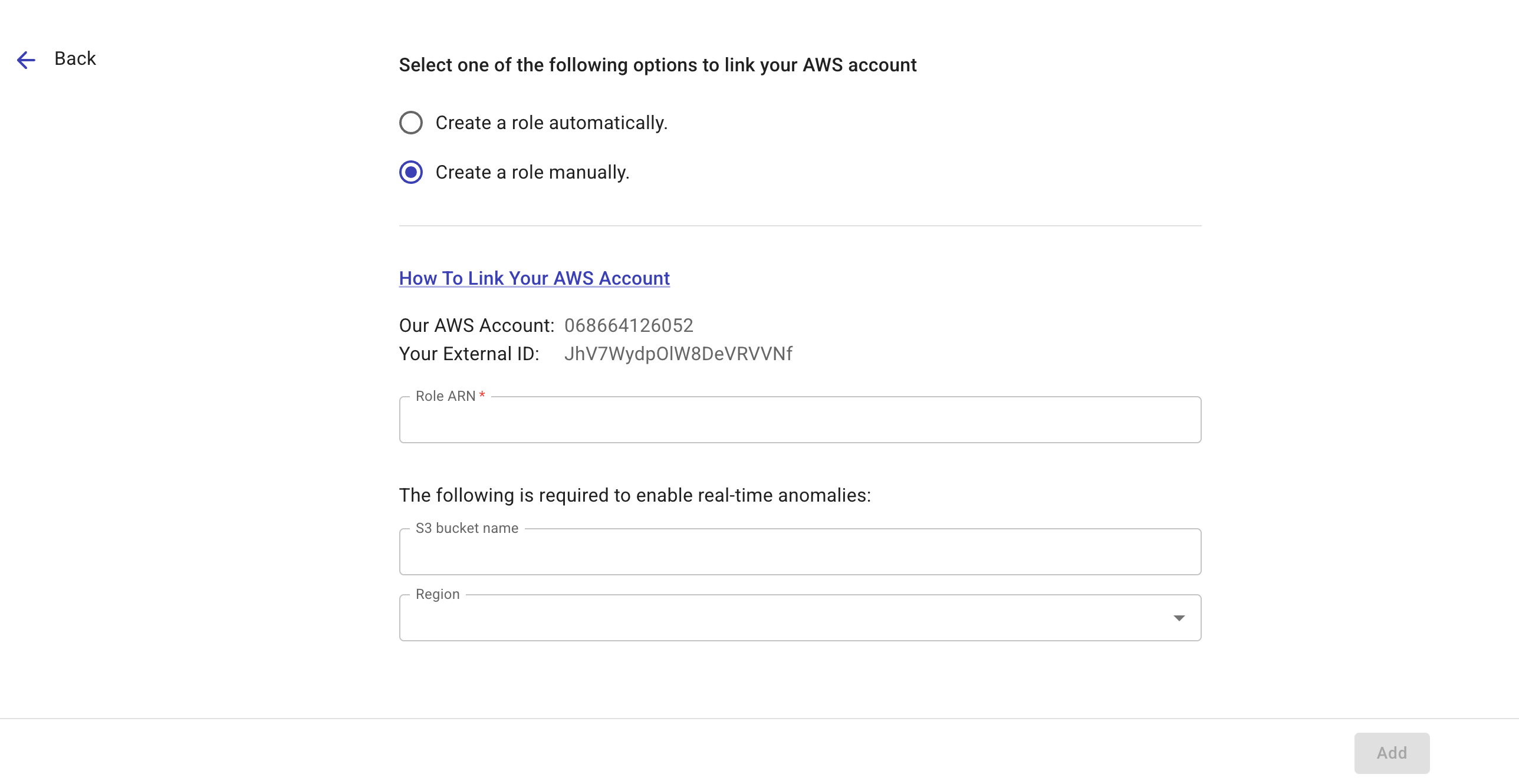

ロールを手動作成

-

「Create a role manually」を選択します。

-

DoiT コンソールに表示される「

Our AWS Account」と「Your External ID」の値を控えます。

-

(オプション)アカウントでリアルタイムのアノマリー検出を有効にする場合は、AWS CloudTrail の S3 バケット名を入力し、バケットが存在するリージョンを指定します(バケットはサポートされるリージョンのいずれかに存在している必要があります)。

-

AWS Management Console で AWS IAM ロールを作成します。(Creating an IAM role(console)も参照してください。)

-

AWS IAM コンソールに移動し、左側のナビゲーションペインで「Roles」を選択してから「Create role」を選択します。

-

「trusted entity」として「AWS account」を選択します。

-

「Another AWS account」を選択し、DoiT の AWS アカウント ID(DoiT コンソールに表示される「

Our AWS Account」)を入力します。 -

「Require external ID」のチェックボックスを選択し、外部 ID を入力します。

-

「Next」を選択して権限を追加します。

有効にする機能に応じてポリシーを選択します。

-

「Core」の場合は、特定の AWS マネージドポリシーをロールに追加します。

-

その他の機能については、「Create policy」を選択し、「JSON」タブに切り替えて、該当する機能の権限を貼り付けてカスタムポリシーを作成します。

参照してくださいAWS ドキュメント:Creating IAM policies(console)

-

-

ポリシーを作成したら、元のタブに戻ります。検索リストに新しいポリシーを表示するには、更新が必要な場合があります。

-

Core 機能に必須の 3 つの組み込みポリシーに加えて、有効にしたい機能の新しいポリシーをすべて選択します。

-

「Next」を選択し、ロールに名前を付け、選択したポリシーを確認して「Create role」を選択します。

-

-

ロールを作成したら、ロール名を選択し�てサマリーページを開き、ロールの「ARN」の値をコピーして、DoiT コンソールに Role ARN を貼り付けます。

-

「Add」を選択して AWS アカウントをリンクします。

成功すると、DoiT コンソールで AWS アカウントのステータスが Healthy と表示されます。

機能の権限

以下は、リンク済みアカウントで有効化できるコア機能および各種機能に必要な権限です。あわせてSecurity and data access policy: Amazon Web Services も参照してください。

■ コア・Quota Monitoring・その他

- Core

- PerfectScale for Spot

- Quota Monitoring

- Kubernetes core

- Real-time anomalies

Core 権限は、多くの DoiT プラットフォーム機能に必要となる最小限の読み取り専用権限セットです。以下の AWS マネージドポリシーで構成されます。

| AWS managed policy | 説明 |

|---|---|

SecurityAudit | セキュリティ設定メタデータを読み取るアクセス権を付与します。 |

AWSSavingsPlansReadOnlyAccess | Savings Plans サービスへの読み取り専用アクセスを提供します。 |

Billing | 請求およびコスト管理の権限を付与します。 |

{

"Version": "2012-10-17",

"Statement": [

{

"Action": [

"ec2:Describe*",

"ec2:CreateLaunchTemplate",

"ec2:CreateLaunchTemplateVersion",

"ec2:ModifyLaunchTemplate",

"ec2:RunInstances",

"ec2:TerminateInstances",

"ec2:CreateTags",

"ec2:DeleteTags",

"ec2:CreateLaunchTemplateVersion",

"ec2:CancelSpotInstanceRequests",

"autoscaling:CreateOrUpdateTags",

"autoscaling:UpdateAutoScalingGroup",

"autoscaling:Describe*",

"autoscaling:AttachInstances",

"autoscaling:BatchDeleteScheduledAction",

"autoscaling:BatchPutScheduledUpdateGroupAction",

"cloudformation:ListStacks",

"cloudformation:Describe*",

"iam:PassRole",

"events:PutRule",

"events:PutTargets",

"events:PutEvents"

],

"Resource": "*",

"Effect": "Allow"

}

]

}

{

"Version": "2012-10-17",

"Statement": [

{

"Effect": "Allow",

"Action": [

"support:DescribeTrustedAdvisorCheckSummaries",

"support:DescribeTrustedAdvisorCheckRefreshStatuses",

"support:DescribeTrustedAdvisorChecks",

"support:DescribeSeverityLevels",

"support:RefreshTrustedAdvisorCheck",

"support:DescribeSupportLevel",

"support:DescribeCommunications",

"support:DescribeServices",

"support:DescribeIssueTypes",

"support:DescribeTrustedAdvisorCheckResult",

"trustedadvisor:DescribeNotificationPreferences",

"trustedadvisor:DescribeCheckRefreshStatuses",

"trustedadvisor:DescribeCheckItems",

"trustedadvisor:DescribeAccount",

"trustedadvisor:DescribeAccountAccess",

"trustedadvisor:DescribeChecks",

"trustedadvisor:DescribeCheckSummaries"

],

"Resource": "*"

}

]

}

{

"Version": "2012-10-17",

"Statement": [

{

"Effect": "Allow",

"Action": [

"eks:ListAccessPolicies",

"eks:ListAccessEntries",

"eks:DescribeCluster",

"eks:ListClusters"

],

"Resource": "*"

}

]

}

リアルタイムのアノマリーについては、2 つの IAM ポリシーに加えて、CloudTrail バケット向けの Amazon S3 イベント通知を設定し、リアルタイムアノマリーの SNS トピックを宛先にする必要があります。

■ IAM ポリシー

以下のポリシーは、クロスアカウントロールが EC2 AMI を記述し、KMS で暗号化されたデータを復号化できるようにします。

{

"Version": "2012-10-17",

"Statement": [

{

"Action": [

"ec2:DescribeImages"

],

"Resource": "*",

"Effect": "Allow",

"Sid": "AllowDescribeImagesForRealtimeData"

},

{

"Action": [

"kms:Decrypt"

],

"Resource": "*",

"Effect": "Allow",

"Sid": "AllowAccessToEncryptedS3Buckets"

}

]

}

以下のポリシーは、クロスアカウントロールが CloudTrail ログをホストする S3 バケット上でアクションを実行できるようにします。

{

"Version": "2012-10-17",

"Statement": [

{

"Action": [

"s3:ListBucket",

"s3:GetBucketNotification"

],

"Resource": "arn:aws:s3:::${CloudTrailBucketName}",

"Effect": "Allow",

"Sid": "AllowAccessToCloudTrailS3BucketListObjects"

},

{

"Effect": "Allow",

"Action": [

"s3:GetObject"

],

"Resource": "arn:aws:s3:::${CloudTrailBucketName}/*",

"Sid": "AllowAccessToCloudTrailS3BucketGetObjects"

}

]

}

■ CloudTrail の S3 バケット通知

DoiT コンソール内で AWS アカウントを手動でリンクした後、CloudTrail バケット向けに Amazon S3 のイベント通知を設定し、イベントを DoiT の SNS トピックへ送信する必要があります。 Amazon S3 コンソールまたは AWS CloudShell(CLI)を使用して、AWS CloudTrail バケット通知の設定を追加できます。

AWS CLI を使用して S3 バケット通知を追加する手順は次のとおりです。

-

CloudTrail の S3 バケットが存在するリージョンを特定します。

注意SNS トピック ARN は、S3 バケットが存在するリージョンと一致している必要があります。

-

バケットのリージョンに応じて、適切な AWS CLI コマンドを実行します。

-

S3 バケットが

us-east-1リージョンにある場合:aws s3api put-bucket-notification-configuration --bucket <S3_BUCKET_NAME> --notification-configuration '{

"TopicConfigurations": [

{

"Id": "NotifyCrossAccountSNSTopic",

"TopicArn": "arn:aws:sns:us-east-1:676206900418:realtime-event-topic-trigger",

"Events": ["s3:ObjectCreated:*"]

}

]

}' -

S3 バケットがそれ以外のリージョンにある場合:

aws s3api put-bucket-notification-configuration --bucket <S3_BUCKET_NAME> --notification-configuration '{

"TopicConfigurations": [

{

"Id": "NotifyCrossAccountSNSTopic",

"TopicArn": "arn:aws:sns:<S3_BUCKET_REGION>:676206900418:realtime-event-topic-trigger-<S3_BUCKET_REGION>",

"Events": ["s3:ObjectCreated:*"]

}

]

}'

-

<S3_BUCKET_NAME> は CloudTrail バケット名に、<S3_BUCKET_REGION> はバケットのリージョンに置き換えてください。

■ DoiT インサイト

- Trusted Advisor insights

- Cost Optimization Hub insights

- Security Hub insights

{

"Version": "2012-10-17",

"Statement": [

{

"Effect": "Allow",

"Action": [

"trustedadvisor:GetRecommendation",

"trustedadvisor:ListRecommendations",

"trustedadvisor:ListRecommendationResources"

],

"Resource": "*"

}

]

}

{

"Version": "2012-10-17",

"Statement": [

{

"Effect": "Allow",

"Action": [

"cost-optimization-hub:ListRecommendations"

],

"Resource": "*"

}

]

}

{

"Version": "2012-10-17",

"Statement": [

{

"Effect": "Allow",

"Action": [

"securityhub:GetFindings"

],

"Resource": "*"

}

]

}

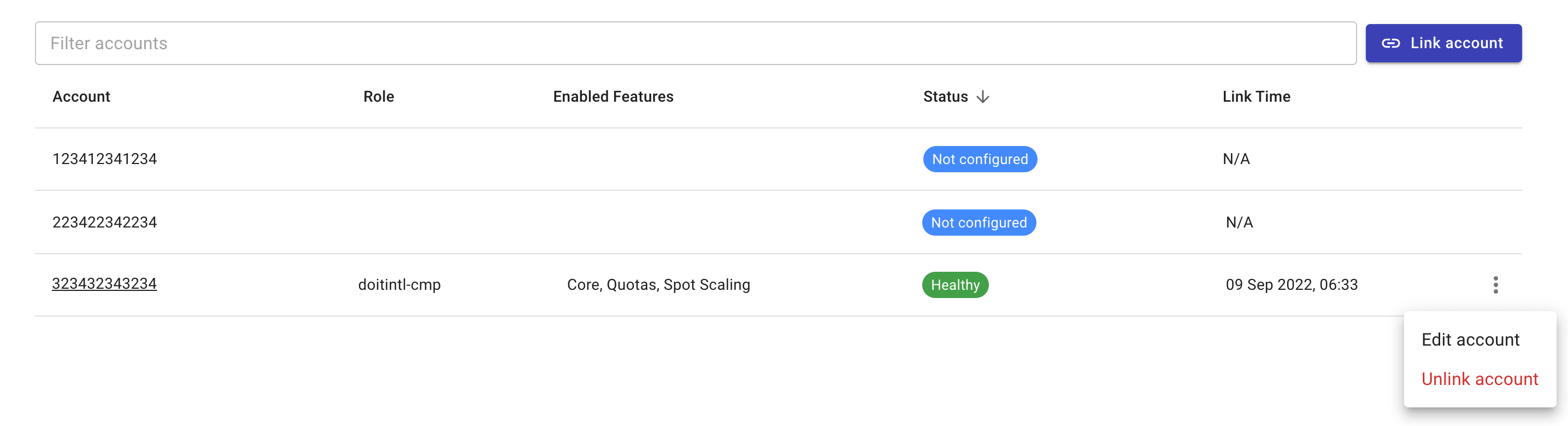

リンク済みアカウントの編集

アカウントのリンク解除

アカウントのリンクを解除するには:

-

「Link Amazon Web Services」ページに移動します。

-

対象のアカウントを見つけます。

-

アカウント行の一番右にある三点メニュー(⋮)を選択します。

-

「Unlink account」を選択します。

機能アクセスの変更

機能を追加

新しい機能を追加するには、リンク済みアカウントの IAM ロールを追加の権限で更新する必要があります。

-

アカウント行の一番右にある三点メニュー(⋮)を選択します。

-

「Edit account」を選択します。

-

新しい機能のチェックボックスを選択します。

-

次のいずれかの方法で、新しい権限を使用して IAM ロールを更新します。

-

「Update account」を選択して、AWS コンソールで CloudFormation スタックを作成します。

-

「Prefer CLI」を選択して、AWS CloudShell 経由で CloudFormation スタックを作成するコマンドを取得します。

詳細は「Create a role automatically」を参照してください。

-

機能を削除

機能を削除するには:

-

AWS コンソールで IAM のページを開きます。

-

リンク済みアカウントのロールから、その機能に関連付けられているポリシーをデタッチします。